在《軟件定義安全》的后續閱讀中,SDN(軟件定義網絡)與NFV(網絡功能虛擬化)作為實現網絡架構變革的兩大核心技術,其引入的安全問題以及在此環境下的安全軟件開發策略,構成了一個既充滿機遇又遍布挑戰的嶄新領域。

一、 SDN/NFV環境的核心安全問題

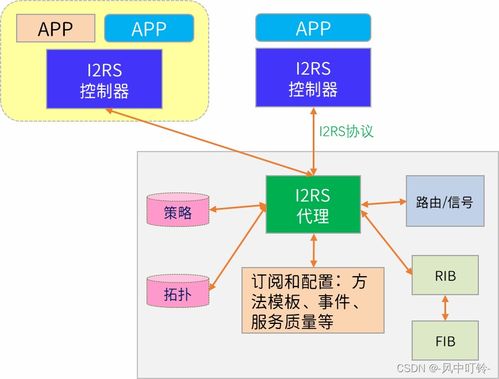

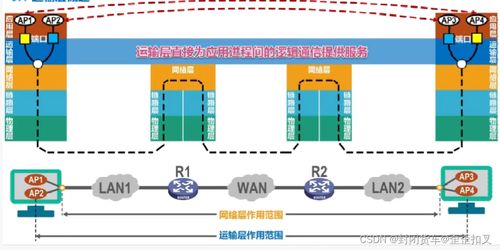

SDN將網絡的控制平面與數據平面分離,通過集中化的控制器實現靈活的策略編排;NFV則將傳統的專用網絡設備功能(如防火墻、負載均衡器)解耦為軟件,運行在通用的虛擬化平臺上。這種解耦與軟化的趨勢,從根本上改變了網絡攻擊面和安全模型。

- 架構性風險:

- 控制器單點故障與攻擊:SDN控制器作為“網絡大腦”,一旦被攻破或發生故障,可能導致整個網絡策略失效、流量被竊聽或重定向。其北向接口(API)和南向接口(如OpenFlow)成為新的高危攻擊入口。

- 虛擬化層安全:NFV高度依賴Hypervisor(虛擬機監控器)等虛擬化技術。針對Hypervisor的攻擊(如逃逸攻擊)可能導致所有運行其上的虛擬網絡功能(VNF)被一網打盡。多租戶環境下的資源隔離失效風險也顯著增加。

- 協議與接口安全:

- 南向接口(如OpenFlow):協議本身可能存在的漏洞、未加密的通信信道容易遭受中間人攻擊、協議泛洪攻擊等。

- 北向API:為上層應用提供編程接口,若缺乏嚴格的認證、授權和訪問控制,惡意應用可能通過API下達有害的網絡指令。

- 東西向接口:在NFV環境中,VNF之間的通信(服務鏈)流量可能繞過傳統的物理邊界安全檢查點,形成“東西向”流量盲區。

- 新層面的威脅:

- 策略沖突與違規:在動態、多租戶環境中,來自不同管理員或應用的網絡策略可能相互沖突,產生安全漏洞或服務中斷。

- 資源耗盡攻擊:針對控制器、虛擬交換機或VNF本身的資源(如流表空間、CPU、內存)發起耗盡攻擊,導致服務降級或癱瘓。

- 供應鏈與VNF映像安全:從市場獲取的第三方VNF軟件映像可能包含后門、惡意代碼或已知漏洞。

二、 SDN/NFV環境下的網絡與信息安全軟件開發范式轉變

面對上述挑戰,安全軟件的開發理念和架構也必須隨之演進,從“外掛式”、“打補丁”向“內生式”、“可編程”轉變。

- 安全功能虛擬化(SFV)與微服務化:

- 將防火墻、入侵檢測/防御系統(IDS/IPS)、VPN網關等安全功能本身也實現為VNF(即安全VNF,或SVNF)。這使得安全資源可以像計算、存儲資源一樣被靈活地實例化、彈性伸縮和按需部署在網絡任何需要的位置(如靠近租戶虛擬機、或在服務鏈的關鍵節點)。

- 進一步將安全功能拆分為微服務架構,實現更細粒度的功能組合與編排。

- 安全策略的集中化與意圖驅動:

- 利用SDN控制器的全局視圖,開發安全應用(Security App),通過北向API實現全局安全策略的集中定義與管理。例如,開發一個應用能自動識別網絡中的異常流量模式,并通過控制器下發流表規則進行隔離或限速。

- 安全策略的定義向“意圖驅動”發展,即管理員只需聲明“保護Web服務器集群免受DDoS攻擊”這樣的高層目標,由底層安全編排系統自動將其轉化為具體的VNF部署、服務鏈編排和流量規則。

- 原生可編程安全與動態響應:

- 安全軟件需要深度集成到SDN/NFV的編程框架中。例如,開發能與控制器事件(如新主機上線、流量激增)聯動的安全模塊,實現動態的、上下文感知的威脅響應。

- 利用大數據和機器學習技術,對控制器收集的全網流日志、事件進行實時分析,開發出能夠預測和主動防御的高級安全應用。

- 開發與運維安全(DevSecOps for SDN/NFV):

- 在CI/CD(持續集成/持續部署)流水線中,集成針對VNF映像的安全掃描(漏洞、配置)、對網絡策略代碼(如基于YANG的模型)的合規性檢查。

- 強調安全左移,在SDN應用和VNF的設計、編碼階段就考慮安全API調用、最小權限、安全通信(如TLS)等。

三、 與展望

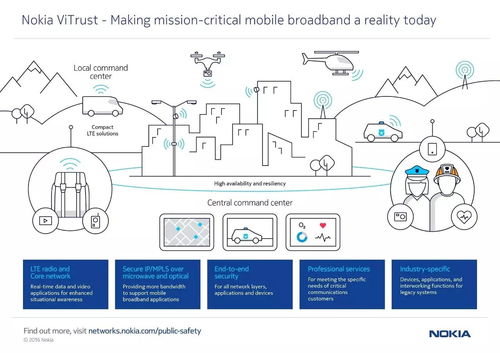

SDN/NFV解耦了網絡的控制與轉發、軟化了網絡功能,這既是提升網絡敏捷性和效率的鑰匙,也重塑了網絡安全的攻防棋盤。其安全問題呈現出集中化、軟件化、動態化的新特征。相應地,安全軟件的開發也必須擁抱虛擬化、可編程、服務化和智能化的新范式。未來的網絡安全體系,將不再依賴于固定的硬件“堡壘”,而是一個由軟件定義、動態編排、遍布全網的“免疫系統”。這要求安全開發者不僅精通安全技術,還需深刻理解SDN/NFV的架構、協議和編程模型,將安全能力無縫、彈性地編織進新一代網絡的每一個環節。

(本篇筆記基于《軟件定義安全》及相關技術文獻的解讀與思考,旨在梳理核心問題與應對思路。)